Attaque sur la chaîne logistique du logiciel de 3CX

- Accueil

- Actualités

- Attaque sur la chaîne logistique du logiciel de 3CX

Les utilisateurs des clients lourds de 3CX sont menacés par une cyberattaque sur sa chaîne d’approvisionnement logiciel attribuée à la Corée du Nord. Elle implique le vol de données de navigateur Web.

L’alerte est apparue sur le canal Reddit de CrowdStrike dans l’après-midi de ce 29 mars 2023. L’éditeur indique avoir « observé une activité malveillante inattendue émanant d’un binaire légitimie, signé, 3CXDesktopApp – une application softphone de 3CX ». Cette activité malveillante peut prendre différentes formes : communications avec l’infrastructure de commande et de contrôle (C2) de l’attaquant, déploiement de charges utiles additionnelles, voire opérations manuelles.

SentinelOne surnomme cette campagne « Smooth Operator ». Sous Windows, le softphone compromis permet notamment de déployer un logiciel dérobeur, un infostealer, chargé de collecter les enregistrées dans les navigateurs Web Chrome, Edge, Brave et Firefox.

Mais voilà, les communications avec l’infrastructure C2 ne survient pas tout de suite : l’implant est dormant durant 7 jours avant de commencer à communiquer. De quoi expliquer que les premières constatations soient survenues le 29 mars et que les premières mises à jour compromises datent du 22 mars.

Certains EDR commençait d’ailleurs déjà à relever des anomalies à cette date, qu’il s’agisse de SentinelOne ou de Palo Alto Cortex, voire Eset, Sophos, SonicWall, et bien sûr CrowdStrike. Mais avant les alertes lancées ce 29 mars, les équipes de 3CX paraissaient reprocher aux éditeurs de solutions de protection des postes de travail de produire des faux positifs.

CrowdStrike attribue ces activités à l’acteur surnommé Labyrinth Chollima, un groupe qui présente des liens avec le nord-coréen Lazarus. Huntress relève un artefact, caché dans le code malveillant, connu pour être attribué à ces acteurs de la menace.

L’impact de cette campagne pourrait bien ne pas se faire sentir immédiatement, ni même avant longtemps. Car les données collectées par le composant dérobeur ne seront pas nécessairement exploitées dans l’instant.

Dernières actualités

Cyberattaques 2024 : ...

Tout comme en 2023, l'année 2024 a vu une continuation des cyberattaques orchestrées par des groupes pro-russes. Ces attaques ont souvent pris la fo...

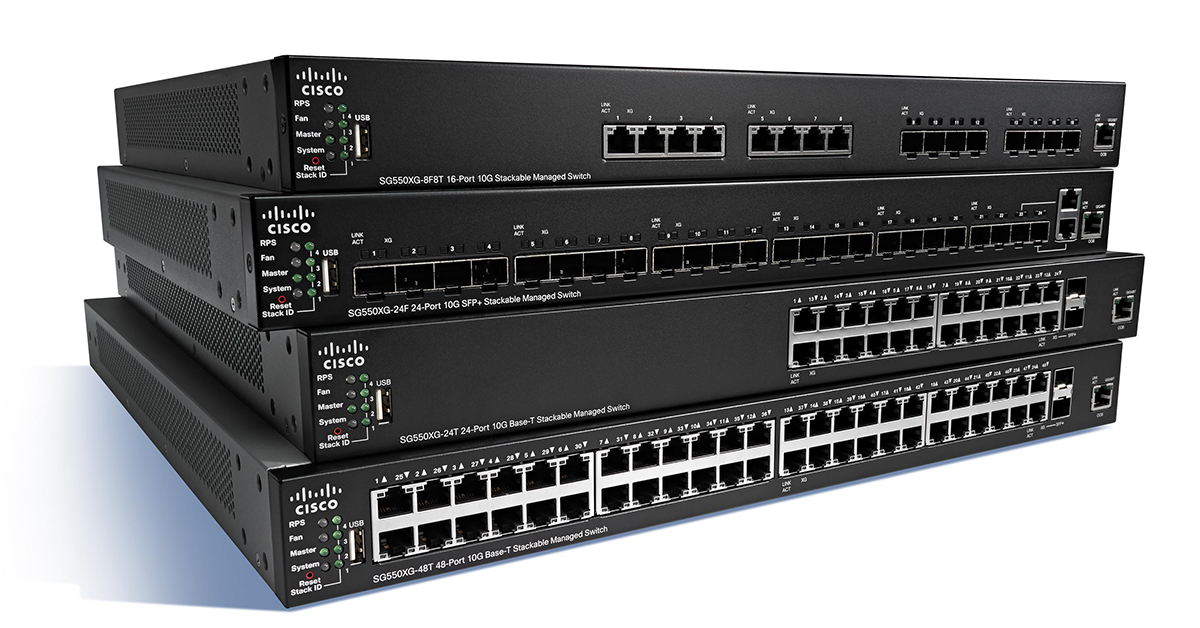

Lire plusSwitch manageable ou ...

Les réseaux informatiques sont le cœur battant de toute entreprise moderne. Qu'il s'agisse de connecter des ordinateurs de bureau, des serveurs, de...

Lire plusSécurité des ...

La protection de votre réseau et de vos imprimantes professionnelles est essentielle pour garantir la sécurité de vos données et de vos opératio...

Lire plusAvantages de la ...

Dans le monde numérique en constante évolution, les PME doivent faire face à des défis toujours plus grands pour rester compétitives. Pour soute...

Lire plusBitwarden - Le ...

Avec la prolifération croissante des comptes en ligne et des services sur Internet, la gestion des mots de passe devient de plus en plus complexe. P...

Lire plusSécuriser son réseau ...

Nos foyers sont de plus en plus connectés grâce à divers appareils connectés au réseau Wi-Fi. Même un simple distributeur de croquettes pour...

Lire plus800 000 comptes de ...

Le Service Veille ZATAZ vient de repérer un nouvel échange de données entre pirates informatiques Russes. С et ш, nous les appelleront ainsi, vi...

Lire plusStormshield Breach ...

Vous n’avez pas vraiment confiance dans le dernier e-mail que vous avez reçu ? Et encore moins dans la pièce-jointe qui l’accompagne ? Devenez ...

Lire plusLa France en alerte ...

La guerre en Ukraine se passe aussi sur Internet. La France craint des représailles de Moscou à la suite des sanctions économiques prises contre l...

Lire plusArnaques de Noël

C’est la fin de l’année, beaucoup de gens reçoivent leurs primes de Noël et tout le monde est un peu plus détendu. C’est aussi la période ...

Lire plusIntelligence ...

Une quinte de toux dit tout de vous. Tout, du moins, pour une intelligence artificielle (IA) bien entraînée à déceler dans ces sons rauques les s...

Lire plusDétectez les ...

1.Méfiez-vous des courriels inconnus / étranges : à moins que vous n’ayez donné votre adresse électronique à une personne que vous avez réce...

Lire plusCyberattaques, impact ...

L’impact sur l’activité, la performance et les ressources S’agissant des activités et de la performance de l’entreprise, on observe un imp...

Lire plusSE PROTÉGER GRÂCE À ...

Les informations personnelles peuvent être facilement accessibles sur les réseaux sociaux et utilisées à des fins malveillantes par un attaquant....

Lire plusPourquoi utiliser un ...

Un firewall est un matériel autonome ou un logiciel implémenté sur un ordinateur équipé de plusieurs cartes réseaux placées entre le réseau in...

Lire plusTélétravail : Best ...

Une connexion VPN permet d'établir un tunnel sécurisé entre votre domicile et votre réseau d'entreprise. Utilisez une solution antivirus professi...

Lire plusQu’est-ce que ...

SharePoint permet aux organisations de créer des sites web. Vous pouvez l’utiliser pour stocker, organiser, partager et consulter des informations ...

Lire plusHGBI - ESET Bronze ...

ESET a remporté des récompenses de l’industrie pour être la solution la plus complète des Endpoints depuis plus de 20 ans. Nous avons réalisé ...

Lire plusCOVID19 : 4 gestes ...

Vous êtes de plus en plus nombreux.ses à vous demander si le confinement va augmenter ou réduire votre empreinte numérique. Cet article, analyse l...

Lire plusCovid19 - Attestation ...

L’impression ou la version manuscrite de l’attestation dérogatoire et obligatoire de déplacement va basculer en mode numérique à partir du 6 a...

Lire plusMicrosoft Teams

Microsoft 365 Teams est une application de messagerie destinée aux entreprises. Il s’agit d’un espace de travail pour la collaboration et la comm...

Lire plusPourquoi migrer vers ...

De la suite Office (Word, Excel, PowerPoint …) en passant par les outils des gestion de mail (Outlook Exchange) ou encore les outils collaboratifs s...

Lire plusFin de support Windows ...

Dix ans après son lancement, le support de Windows 7 a pris fin le 14 janvier 2020. Nous savons que le changement est parfois difficile....

Lire plusESET: Leader Européen ...

Notre console centralisée, ESET Security Management, gère tous les terminaux, les serveurs et les appareils mobiles ce qui permet de gagner en effic...

Lire plusRansomware ou ...

Un ransomware, ou rançongiciel en français, est un logiciel informatique malveillant, prenant en otage les données. Le ransomware chiffre et bloque...

Lire plusOffice 365 pour les ...

Votre personnel et les bénévoles de votre organisation ont besoin de travailler à partir de leur smartphone ou tablette ? Si oui alors votre assoc...

Lire plus